Malware individuati nei computer degli utenti

Rispetto al mese di giugno, non è stata registrata alcuna variazione nella Top-10 della classifica malware sopra riportata. Virus quali Sality e Virut, così come il famigerato worm Kido, non hanno quindi ceduto le loro posizioni nella speciale graduatoria da noi stilata.

La seconda parte della classifica presenta invece numerose sorprese, sotto forma di nuovi programmi maligni entrati a far parte del rating qui analizzato. Ma andiamo ad esaminare per ordine le varie «new entry» che caratterizzano la graduatoria di luglio 2010.

Il programma malware Worm.Win32.Autoit.xl (12œ posizione) è in sostanza costituito da uno script maligno elaborato in linguaggio AutoIt, preposto all'esecuzione di numerosi task dannosi per i computer degli utenti: disattivazione del firewall di Windows, applicazione di regole inibitorie, download ed installazione di ulteriori programmi maligni. E' interessante osservare come quasi un quarto dei casi di rilevamento e neutralizzazione di tale malware si sia prodotto in Brasile. Circa la metà dei rilevamenti, invece, ha avuto luogo in Russia ed in Ucraina.

Annotiamo poi la comparsa in classifica di due nuovi rappresentanti di P2P-Worm Palevo, famiglia di malware di cui abbiamo già ampiamente riferito in occasione di precedenti report da noi stilati: P2P-Worm.Win32.Palevo.aomy (13œ posizione) e P2P-Worm.Win32.Palevo.aoom (16œ posizione).

Ha fatto ugualmente il suo ingresso in classifica la nuova variante «aa» di Exploit.JS.CVE-2010-0806 (15œ posizione), exploit in grado di sfruttare la vulnerabilità CVE-2010-0806, individuata nel mese di marzo dell'anno in corso. I malintenzionati fanno attualmente sempre più ricorso all'applicazione di processi di offuscamento degli script, così come a metodiche di antiemulazione; ciò genera, ovviamente, la progressiva comparsa di nuove varianti del suddetto exploit. Ricordiamo, con l'occasione, come la vulnerabilità CVE-2010-0806 sia altresì utilizzata da due ulteriori programmi maligni presenti in graduatoria: Exploit.JS.Agent.bab (5œ posizione) e Trojan.JS.Agent.bhr (in 6œ posizione). Evidenziamo come questo «trio» compaia ugualmente nella seconda classifica oggetto del presente report, ovverosia il rating relativo ai programmi malware individuati nelle pagine Web.

Un'ulteriore «new entry» è poi costituita da Hoax.Win32.ArchSMS.ih, malware che è andato a collocarsi al 17œ posto di questa speciale graduatoria da noi stilata. Questo singolare programma maligno si è reso protagonista dell'introduzione di un metodo del tutto nuovo al fine di ingannare gli utenti della Rete. In genere il programma viene distribuito camuffato sotto forma di software gratuito e apparentemente legittimo. Al momento della sua apertura compare sullo schermo una finestra nella quale si comunica che il programma è in forma compressa e pertanto, al fine di ottenere la password necessaria per avviare il processo di decompressione dell'archivio, occorrerà procedere all'invio di alcuni SMS (in genere da uno a tre). Il costo di ciascuno di tali messaggi può addirittura raggiungere i 500 rubli (circa 13 euro)! Una volta effettuato l'invio, l'utente riceverà «in dotazione» un programma maligno, oppure un link ad un sito torrent. In altri casi ancora egli si vedrà recapitare un messaggio di errore o un file archivio... completamente vuoto. La stragrande maggioranza dei computer nei quali è stato individuato il programma malware sopra descritto è situata in paesi russofoni: Russia, Ucraina, Kazakhstan, Bielorussia, Azerbaijan, Moldavia (in ordine decrescente per quantità di computer infettati).

L'utility di compressione Packed.Win32.Katusha.n (19œ posizione) viene invece impiegata dai malintenzionati per proteggere numerosi programmi malware dall'azione condotta dai software antivirus. Sotto tale denominazione in genere si nascondono dei falsi antivirus, compressi mediante il «packer» Katusha.

Malware diffusi via Internet

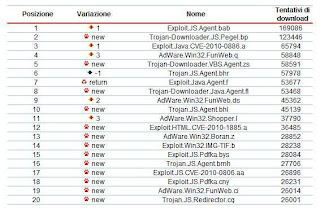

La seconda tabella descrive la situazione su Internet. In questa classifica si trovano infatti malware che sono stati individuati nelle pagine Web, nonché tutti quelli i cui tentativi di caricamento sui computer degli utenti avvengono sempre attraverso le pagine Web.

Come evidenziato nella tabella sopra riportata, nel mese analizzato nel presente report sono entrati a far parte della Top-20 relativa ai malware più diffusi via Internet ben 12 nuovi programmi maligni.

La seconda posizione della nostra speciale classifica risulta saldamente occupata dal tristemente noto Trojan Downloader Pegel, la cui attività, nel corso di questi ultimi tre mesi, si è costantemente mantenuta su livelli elevati. In luglio ha fatto il suo ingresso nei piani alti della classifica una nuova variante di tale script downloader, ovverosia “bp”.

La metà dei programmi malware presenti in questa seconda graduatoria da noi stilata è costituita da exploit; ben 8 di essi sfruttano vulnerabilità già note.

Così come nel mese precedente, è andato ad insediarsi al primo posto della classifica Exploit.JS.Agent.bab, il quale utilizza la vulnerabilità CVE-2010-0806. Questa stessa vulnerabilità viene ugualmente sfruttata da una «new entry» del rating, Exploit.JS.CVE-2010-0806.aa (17œ posizione), e da Trojan.JS.Agent.bhr (collocatosi al 6œ posto). Contrariamente a quanto era lecito attendersi, rileviamo quindi come il livello di «popolarità» raggiunto dalla vulnerabilità CVE-2010-0806 risulti in fase di crescita.

Non cedono le loro posizioni in classifica nemmeno i malware che «rappresentano» la piattaforma Java. Non solo: ai due programmi nocivi già presenti in alcuni nostri precedenti report, ovverosia Exploit.Java.CVE-2010-0886.a (3œ posizione) e Exploit.Java.Agent.f (7œ posizione) si è aggiunto un ulteriore malware, Trojan-Downloader.Java.Agent.jl (insediatosi all' 8œ posto). Gli ultimi due programmi malware sopra citati sfruttano la vulnerabilità CVE-2010-3867 e vengono caricati sul computer-vittima tramite lo script collocatosi al 16œ posto della graduatoria, Trojan.JS.Agent.bmh.

Una delle “new entry” della classifica, Exploit.HTML.CVE-2010-1885.a (3œ posizione) è in pratica costituita da uno script che si avvale della vulnerabilità CVE-2010-1885. Nel nostro blog avevamo già evidenziato la comparsa di tale vulnerabilità. Tuttavia, essa non risultava ancora così “popolare”, come invece lo è stata nel mese passato. Il file che contiene il codice nocivo è costituito da una pagina html, all'interno della quale viene posto un iframe contenente un indirizzo appositamente predisposto dai malintenzionati.

|

| Frammento di Exploit.HTML.CVE-2010-1885.a |

Una volta avviato il file, viene effettuato il download di un altro script, identificato da Kaspersky Lab come Trojan-Downloader.JS.Psyme.aoy, il quale, a sua volta, provvede in seguito a caricare ed avviare uno dei malware membri della famiglia Trojan-GameThief.Win32.Magania, preposto al furto delle password utilizzate nell'ambito dei giochi online. È interessante rilevare come nello script intermedio venga applicato un metodo piuttosto singolare per occultare il link maligno; quest'ultimo viene difatti scritto «alla rovescia». Ciò risulta evidente nello screenshot qui sotto inserito:

|

| Frammento di Trojan-Downloader.JS.Psyme.aoy: lo script costituisce un anello intermedio all'interno dello schema operativo utilizzato da Exploit.HTML.CVE-2010-1885.a |

Il malware Exploit.Win32.IMG-TIF.b, elaborato per sfruttare la vulnerabilità CVE-2010-0188, era stato per la prima volta descritto già nel mese di marzo; esso ha tuttavia iniziato a diffondersi attivamente solo da poco tempo a questa parte. E' di particolare interesse evidenziare come i virus writer non siano in pratica mai ricorsi all'utilizzo della suddetta vulnerabilità nei due-tre mesi successivi alla sua scoperta.

Scorrendo la classifica dei programmi malware individuati nelle pagine web, rileviamo poi la presenza di due ulteriori exploit: Exploit.JS.Pdfka.bys (collocatosi in 15œ posizione) ed Exploit.JS.Pdfka.cny (18œ posizione). Essi altro non sono che script elaborati per sfruttare varie vulnerabilità presenti nei prodotti Adobe.

Nell'ambito di questa seconda Top-20 del mese di luglio 2010, osserviamo come ben cinque posizioni siano andate ad appannaggio di programmi AdWare: tre varianti di AdWare.Win32.FunWeb (4œ, 9œ e 19œ posizione), AdWare.Win32.Shopper.l (11œ posizione) e AdWare.Win32.Boran.z (13œ posizione). Boran.z rappresenta una delle “new entry” della classifica; questo AdWare era già stato individuato nell'ottobre del 2009: si tratta, in sostanza, di un modulo BHO, distribuito dai malintenzionati assieme al relativo driver di protezione. Tra le novità che caratterizzano la classifica del mese di luglio 2010 troviamo infine Trojan.JS.Agent.bhl, uno di quei programmi abitualmente utilizzati per diffondere in Rete pubblicità moleste. Si tratta, nella fattispecie, di uno script che provvede ad aprire finestre pop-up indesiderate sugli schermi degli utenti. Per bypassare i sistemi di sicurezza preposti ad impedire l'apertura di tali finestre, esso si avvale di varie tecnologie. Lo screenshot sotto riportato mostra un frammento del file contenente il codice (con relativo commento) elaborato per contrastare l'azione svolta dal modulo popup blocker di Norton Internet Security.

Gli ulteriori programmi che compongono la seconda Top-20 costituiscono, in sostanza, veri e propri «anelli» intermedi nella «catena» di diffusione dei principali malware.

Conclusioni

I dati relativi al mese analizzato riflettono ancora una volta la marcata tendenza, da parte dei malintenzionati della Rete, a cercare di diffondere i malware sfruttando le vulnerabilità presenti nel sistema e nelle applicazioni utilizzate dall'utente. I programmi che si avvalgono di tali vulnerabilità risultano presenti anche nel rating riguardante i malware individuati nei computer degli utenti.

Lo script downloader Pegel, così come le vulnerabilità da esso sfruttate (CVE-2010-0806, CVE-2010-3867, etc.), risultano tuttora molto diffusi, nonostante gli sforzi compiuti dalle società produttrici di antivirus, nonché da Adobe e Microsoft per effettuare con prontezza il rilascio delle patch necessarie. Nel mese di luglio è stata rilevata una quantità piuttosto consistente di programmi malware volti a sfruttare le vulnerabilità CVE-2010-0188 e CVE-2010-1885, da noi descritte di recente.

E' inoltre di estrema importanza sottolineare come, al momento attuale, si stia attivamente diffondendo in Rete un nuovo Internet worm, Stuxnet, il cui rootkit driver risulta addirittura provvisto di firme legali. Il worm sfrutta una vulnerabilità presente nei file LNK (i «collegamenti» - o «shortcuts» - di Microsoft Windows), per la quale non è stata ancora rilasciata la patch occorrente. Tale vulnerabilità permette l'esecuzione arbitraria di una dll a totale insaputa dell'utente, ogniqualvolta lo shortcut maligno viene, per così dire, «visitato» da un qualsiasi programma che «rifletta» l'icona dello shortcut.

E per concludere un elemento positivo: è da porre sicuramente in rilievo il fatto che la diffusione di Gumblar pare essersi interrotta. Ma...per quanto tempo ancora?

Se volete restare aggiornati al mio blog, abbonatevi a questo

feed.

Leggi le altre notizie di

Infotecnonews.