Non è la prima volta che accade che il famosissimo antivirus AVG, prende un abbaglio, questo problema non ha coinvolto tutti.

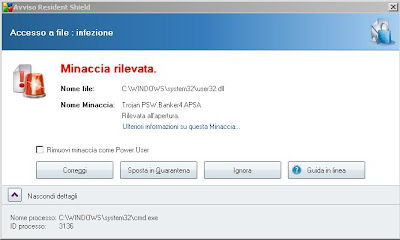

Se dopo l'aggiornamento di domenica 9 Novembre 2008 il vostro Avg vi ha segnalato di aver rilevato un virus dal nome Trojan PSW.Banker4.APSA , non riavviate Windows, e riaggiornate subito AVG, se vi chiede di spostare in quarantena il Virus non fatelo, andreste a toccare un file nella casella C:\windows\system32\ indispensabile cancellano una o due chiavi di libreria, user32.dll e WINSRV.dll.

Questo falso positivo è stato rimosso nell'ultimo aggiornamento del database delle minacce.

Se si è accettata la messa in quarantena di questo file da parte di AVG entrate nella quarantena di AVG e chiedere il ripristino dei file user32.dll e WINSRV.dll(se presente).

Se il danno è stato fatto e si avvia l'orrenda schermata blu, dovrete mettere Windows in condizioni di funzionare nuovamente per farlo è necessario avviare il PC con un supporto rimovibile (CD-Rom o Pen drive avviabile) e reinserire i file nella posizione originaria.

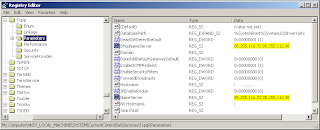

Una copia di questi file si trova normalmente nella cartella

C:\Windows\system32\dllcache

Una volta avviato il sistema con un supporto rimovibile (es. cdrom di installazione di Windows XP con la funzione console di ripristino), è sufficiente copiare i file nell posizione originaria esempio:

copy C:\Windows\system32\dllcache\user32.dll C:\Windows\system32\user32.dll

copy C:\Windows\system32\dllcache\WINSRV.dll C:\Windows\system32\WINSRV.dll

Sul sito di

AVG si può trovare la soluzione nel caso in cui non fosse possibile recuperare i file da questa posizione con successo.

- Avviare il sistema con il CD di installazione di Windows e Scegliere l'opzione di ripristino , quindi la Console di ripristino e Confermare il sistema Windows da ripristinare (dovrebbe proporre "C:\windows" e va bene)

- Verificare quale unità corrisponde al proprio CDROM (In genere d: ma dipende dalla configurazione del proprio sistema)

potete passare all'unità CDROM con un comando come D: + < invio >(provate con lettere diverse se il cdrom dovesse trovarsi su una unità diversa)

- una volta individuata l'unità CDROM (lasciare il cd di installazione di Windows inserito)

usare il comandoexpand D:\i386\user32.dl_ c:\windows\system32\ (al posto di "D:" usare la lettera associata al cd rom nel Vostro sistema)

Se non è possibile recuperare con successo i file nemmeno dal CD di Windows potete utilizzare i file disponibili per il download:

Per la loro copia nel disco del PC sarà comunque necessario avviare con un supporto rimovibile avviabile (es. CD di installazione di Windows XP con console di ripristino), quindi, da un supporto come un CDROM copiarli nella posizione destinataria (c:\windows\system32).

Se volete restare aggiornati al mio blog, abbonatevi a questo

feed o a

questo.

In realtà, cliccando su questo video viene scaricato un trojan, e ci ritroveremmo il nostro computer infettato.

In realtà, cliccando su questo video viene scaricato un trojan, e ci ritroveremmo il nostro computer infettato.