I criminali utilizzano nuove tattiche per trovare e sottrarre dati.

Ogni anno i cybercriminali causano danni per miliardi di euro grazie al furto, la vendita e l’abuso di dati rubati. Vi sono differenti strategie per impadronirsi di specifiche informazioni o rubare identità online complete ad ignare vittime. Le classiche e-mail di phising fanno ormai parte del repertorio standard di questi criminali. Secondo Ralf Benzmüller, responsabile di G DATA Security Labs, il pharming e il crimeware sono le alternative di maggior successo utilizzate dagli esperti di frodi informatiche. Nel suo Wallpaper di prossima pubblicazione intitolato “Le nuove forme del furto di dati”, l’esperto di G DATA conduce un’approfondita analisi dei trucchi e delle tattiche dei cyber criminali.

Per molte associazioni criminose il furto e la vendita di dati rappresenta il modello di business in grado di garantire il maggior profitto possibile. Questi criminali sono attivi ormai da molti anni ed i membri di quella che potremmo definire la “Cybercrime Generation” hanno da tempo smesso di concentrarsi unicamente sul furto di dati bancari online.

"Molti utenti sottostimano ancora il valore dei loro dati personali. Da un punto di vista generale non c’è virtualmente nessuna applicazione che non possa essere utilizzata e trasformata in denaro sonante. I prezzi sono estremamente variabili e dipendono più che altro dalla qualità dei dati. I pacchetti che contengono centinaia di Mbyte di dati misti, non filtrati o classificati, per esempio, possono essere acquistati per circa 60 euro al mercato nero. Tra questi si possono trovare dati degli account e-mail, dettagli sui pagamenti tramite Paypal o informazioni sull’online banking”, ha dichiarato Ralf Benzmüller, Responsabile di G DATA Security Labs.

In questi ultimi tempi abbiamo notato i maggiori cambiamenti nei trucchi utilizzati dai ladri di dati. Le tradizionali mail di phising sono soltanto uno degli espedienti usati dai criminali per ingannare le vittime e indurle ad accedere a determinate pagine web.“Digitare correttamente un indirizzo internet non è garanzia totale di accedere al sito che volevamo in effetti visitare. I ladri di dati, infatti, sono in grado di dirottare le loro vittime su pagine web fasulle penetrando nei server DNS o utilizzando speciale malware su computer infetti. Perfino gli esperti potrebbero essere tratti in inganno. I dati inseriti in questi siti vengono poi automaticamente inviati ai criminali”, ha dichiarato Ralf Benzmüller.

Crimeware – L’arma più efficace dei criminali. La diffusione di un gran numero di meccanismi e software di protezione, unita ad una progressiva educazione dell’utente sul pericolo insito nella mail di phising ha indotto I criminali online ad adottare nuove tattiche. Al giorno d’oggi la maggior parte degli attacchi di phising fa leva sui Trojan, Questi particolari programmi sono spesso “usa e getta”, ossia pensati per essere utilizzati una volta sola e poi autodistruggersi dopo aver trasmesso con successo i dati rubati.

I malware più intelligenti come le diverse varianti di Bancos o Nurech sono in grado di manipolare il contenuto dei siti digitati ed inserire i propri campi di richiesta dati se non addirittura intere pagine web. I dati così inseriti vengono poi inviati sia ai server autentici che a quelli dei criminali. In questo modo la truffa viene perpetrata in modo tale che la vittima non si accorga di nulla se non dopo che del denaro venga effettivamente prelevato dal suo conto.

Educazione e protezione.

L’adozione di un’efficace suite di sicurezza che combini antivirus, antiphising, firewall e protezione dallo spam, dovrebbe essere obbligatoria per gli utenti. Secondo una ricerca condotta da G DATA a Febbraio 2008 quasi la metà di tutti gli utenti Pc navigano in Internet privi di adeguata protezione, diventando così facile preda per i lati di dati.

Prendere sotto gamba il problema della sicurezza dei dati e una mancata conoscenza delle strategie adottate dai criminali online consente ai membri della cosiddetta “e-crime society” di continuare a fare i propri sporchi affari con una certa tranquillità.

Crimeware Top Five:

Ogni giorno compaiono nuove varianti di malware capace di rubare dati.

Questa è una lista dei più comuni:

- OnLineGames - 31.2 % - Cerca password per I giochi online e poi le invia poi ai criminali

Magania - 19.1% - Ruba I dati di login dei giochi online del produttore Taiwanese Gamania

Banker - 9.9% - Intercetta tutti I dati personali inseriti quando si accede alle pagine internet per fare operazioni bancarie online

Ldpinch - 7.4% - Cerca e ruba password nelle impostazioni dei più comuni browser come pure nei client e-mail, programme di istant messaging, Ftp o dialer. In aggiunta installa un backdoor e altro malware

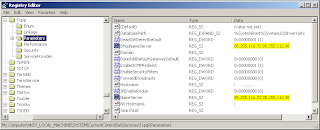

Zbot - 2.6%- Ruba I dati dei moduli compilati per l’online banking e la Protected Storage area

Link:

Sito Ufficiale G DATA

Questa volta tocca a Firefox, la segnalazione è arrivata dai ricercatori di BitDefender un malware attacca il famoso browser.

Questa volta tocca a Firefox, la segnalazione è arrivata dai ricercatori di BitDefender un malware attacca il famoso browser.

comunque risolto.

comunque risolto.  In realtà, cliccando su questo video viene scaricato un trojan, e ci ritroveremmo il nostro computer infettato.

In realtà, cliccando su questo video viene scaricato un trojan, e ci ritroveremmo il nostro computer infettato.